一、风险通告

2021年12月10日,安信天行监测到Apache Log4j2 远程代码执行漏洞,攻击者可利用该漏洞构造特殊的数据请求包,最终触发远程代码执行。该漏洞被定义为高危,其影响范围及危害极大,请客户积极采取应对措施。

二、漏洞描述

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

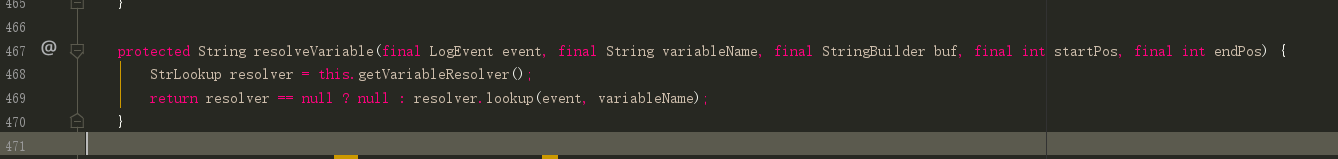

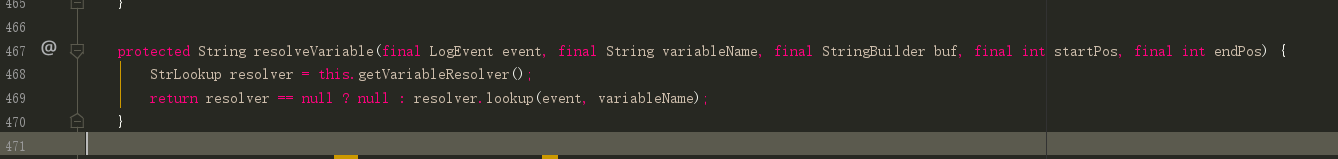

由于Log4j2组件在处理程序日志记录时存在JNDI注入缺陷,未经授权的攻击者利用该漏洞,可向目标服务器发送精心构造的恶意数据,触发Lookup函数实现目标服务器远程恶意类加载从而获得目标服务器权限。

经初步测试和验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响,默认情况下,漏洞利用无需特殊配置。

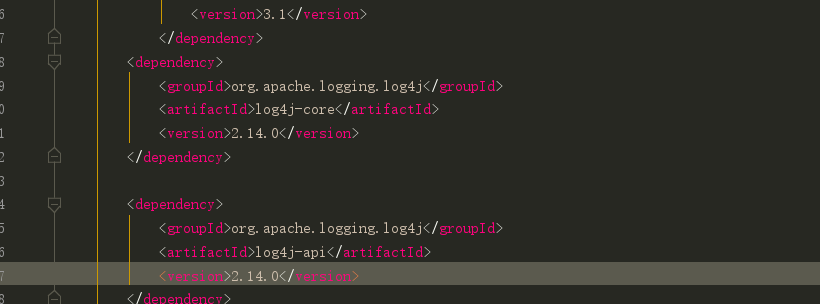

三、影响版本

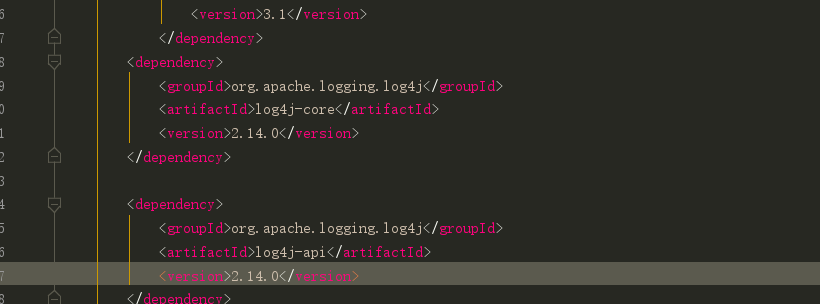

Apache Log4j 2.x <= 2.15.0-rc1

四、处置建议

1、建议受影响用户尽快升级到安全版本应尽快升级Apache Log4j-2 至2.15.0-rc2 版,官方安全版本下载可以参考以下链接:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2、建议对 Apache Struts2、Apache Solr、Apache Flink、Apache Druid 等已知受影响的业务应用及组件进行及时升级处理;

3、检查本单位现有业务系统是否采用log4j类库(打开项目配置文件,进行确认);

4、禁用log4j进行远程Lookup操作,方法如下:

(1) 在jvm参数中添加 -Dlog4j2.formatMsgNoLookups=true

(2) 系统环境变量中将FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

(3) 创建“log4j2.component.properties”文件,并在文件中增加如下的配置参数”log4j2.formatMsgNoLookups=true”

5、及时升级相应的JDK版本,如JDK1.8 则强烈建议升级到191次更新之后。

若需进一步了解咨询此漏洞相关问题,请垂询北京安信天行科技有限公司安全服务专家。

联系电话:400-6161-068

北京安信天行科技有限公司

安全运营中心

2021年12月10日